maiklt

Утилизация офисной электроники и техники нужна, чтобы предотвратить загрязнение почвы и воды агрессивными и опасными для человека веществами, имеющимися в офисных устройствах. Компания, выбросившая офисную электронику на свалку, может попасть в сферу интересов природоохранной инспекции, так как по закону обязана ее правильно утилизировать. Также проблемы возможны и с налоговой инспекцией, потому что в технике содержится и некоторое кол-во драгметаллов.

Утилизация офисной электроники и техники нужна, чтобы предотвратить загрязнение почвы и воды агрессивными и опасными для человека веществами, имеющимися в офисных устройствах. Компания, выбросившая офисную электронику на свалку, может попасть в сферу интересов природоохранной инспекции, так как по закону обязана ее правильно утилизировать. Также проблемы возможны и с налоговой инспекцией, потому что в технике содержится и некоторое кол-во драгметаллов.

Какую технику необходимо утилизировать

Мы изучили распространенные виды техники, которые утилизируют организации. Чаще всего организациям требуются:

- Утилизация оргтехники: старых принтеров (Epson, Samsung, HP, Kyocera, Xerox, Canon, Brother) и картриджей принтеров.

- Утилизация персональных компьютеров - ПК. Часто требуется утилизация старых компьютеров и компьютерной техники, например, Apple.

- Утилизация мониторов (старых ЖК мониторов, ЭЛТ мониторов, таких, как Samsung, KRK, LG, Viewsonic, Benq, Nec).

- Утилизация электронной техники и продуктов производства электроники.

Кроме того, мы можем заняться утилизацией некрупной бытовой электроники и техники – сотрудничаем и с физическими лицами.

Мы рады информировать вас о том, что наша компания занимается ремонтом планшетов:

Замена экрана планшета

Подбор оригинального экрана, установка, проверка

Замена аккумулятора планшета

Разборка планшета, подбор акб, установка

Восстановление загрузчика (bootloader)

разборка, восстановление загрузчика, сборка и тестирование

Замена модуля планшета

разборка, установка модуля планшета, сборка и тестирование

Замена кнопки

Подбор кнопки, замена, проверка

Замена корпусных деталей планшета

Подбор нужной детали, замена.

Ремонт китайских планшетов любых производителей

Диагностика, замена деталей, сборка, тестирование

Замена сенсорного стекла (тачскрина)

Снятие старого стекла, подбор тачскрина, установка, калибровка, тестирование

Ремонт после залития жидкостью

Диагностика, мойка в ультразвуковой ванночке, восстановление платы, замена и пропайка элементов, сборка, тестирование

Ремонт схемы подсветки экрана

выявление неисправной детали, замена, тестирование

| Принтеры | ||||

|---|---|---|---|---|

| Samsung | Xerox | Способ сброса | Вес заправки,

гр. | Подходящий тонер |

| ML - 1210/20/50 |

Phaser 3110 / 3210 |

Ничего | 80 (3K) |

P8ex, Epson 5200/5700, ML 1210 / 1710, Phaser 3xxx |

| ML - 1450 | Phaser 3310 | 200 (6K) | ||

| ML - 1520 | Phaser 3116 | 80 (3k) | ||

| ML - 1610 | Phaser 3117 | 80 (3K) | ||

| ML - 1630 | AT 88 SC 0204C | 80 (3K) | ||

| ML - 1640/41/45 | S3CC921 (Samsung) | |||

| ML - 1650 | Phaser 3400 | Ничего | 240 (8K) | |

| ML - 1710 | Phaser 3120 / 21 | 80 (3K) | ||

| ML - 1750 | Phaser 3130 | |||

|

ML - 1910/2520 /2580 |

Phaser 3140/ 3155/3160 |

S3CC921 (Samsung) | 40/60

(1,5K/2,5K) | |

| ML-1915 | ||||

| ML - 2015 | Phaser 3122 | Ничего | 80 (3K) | |

| ML - 2150 | Phaser 3420 | Чип 24С04 (3420/25) | 240 (8K) | |

| ML - 2240/45 | S3CC921 (Samsung) | |||

| ML - 2250 | Phaser 3150 | Samsung ничего

Xerox Чип 24С04 |

100 (5K) | |

| ML-2510/70/71 | Phaser 3124/25 | Предохранитель 0.063 А | 80 (3K) | |

| ML - 2550 / 51 | Phaser 3450 | Чип 24С04 | 240 (8K) | |

| ML - 2553 | Phaser 3425 | Чип 24С04 | 240 (8K) | |

| ML - 2850 | Phaser 3250 | AT 88 SC 0204C | 160 (5К) | |

| ML - 3050/51 | Phaser 3428 | AT 88 SC 0204C | 240 (8К) | |

| ML-3470/71/72 | Phaser 3435 | AT 88 SC 0204C | (4K & 10K) | |

| ML - 3561 | Phaser 3500 | Чип 24С04 | 280 (12K) | |

| ML - 4051/4550 | Phaser 3600 | AT 88 SC 0204C | (20K/14K) | |

| ML - 5000 A | DP P8e/ex | Ничего | 130 (5K) | |

| ML - 6060 | DP 1210 | Ничего | 130 (6K) | |

| ML - 5510/6510 | Phaser 4600/4620 | CRUM на базе S3СС921 | 700 гр |

Двухкомпонентная система есть тонер от "Булат" |

| ML - 3712 DW | Phaser 3320 | |||

| Oki B 6100 | Phaser 4400 | ? | 1070 |

HP 1100, N24/32/40,4025, DC 220/230/332/340 Static Control |

| Oki B 6300 | Phaser 4500 / 4510 | Радиочип | 400/750/850

(10K/18K/19K) |

HP 2ххх, 4ххх, 5ххх, 8ххх |

| Phaser 5335 | Чип 24С02 (аналог) | 500 (10k) | ||

| Phaser 5400 | Идентификац. радиочип | 770 (20К) | ||

| N 2025/2125/2825 | Идентификац. радиочип | 1070 (17К) | ||

| МФУ (SCX и WC) | ||||

| SCX - 4100 | Pe 114 / e | Ничего | 80 (3К) |

P8ex, Epson 5200/5700, ML 1210 / 1710, Phaser 3xxx |

| SCX - 4х16 | Pe 16 / DSm516pf | 0.063 А или из меню | 100 (4К) | |

| SCX - 4x20 |

Pe 120 / DSm520(NRG)/ RicohFX200 |

Чип 24С04 | 100 (5К) | |

| SCX - 4x21 | WC Pe 220 | Samsung 0.063 А или из меню

Xerox Чип 24С04 |

80 (3К) | |

| SCX - 4200/4220 | WC 3119 | Чип 24С04 | 80 (3К) | |

| SCX - 4300 | S3CC921 (Samsung) | 60 (2K) | ||

| SCX - 4500 | AT 88 SC 0204C | 80 (3K) | ||

| SCX - 4725 | Phaser 3200 MFP | AT 88 SC 0204С | 80 (3К) | |

| SCX - 4824

SCX - 4828 |

WC 3210 MFP

WC 3220 MFP |

S3CC921 (Samsung) | 100 (4K) | |

| SCX - 4835FD

SCX - 5639FW |

WC 3315DN

WC 3325DNI |

S3CCxxx | ||

| SCX - 5x12 | WC 312 | Ничего | 130 (6К) |

Xerox XE 82 / 84, Epson 5xxx - series |

| SCX - 5x15 | WC M 15 | Ничего | 130 (6К) |

P8ex, Epson 5200/5700, Sam1210, Tosh E12/15, Min SP A310, Lex Optra E |

| SCX - 5x30 | Phaser 3300 MFP | AT 88 SC 0204С | 130 (8К) |

P8ex, Epson 5200/5700, L 1210/1710, Phaser 3xxx |

| SCX - 5133F | WC 3550 | S3CC921 (Samsung) | 100 (5К)

264 (11K) | |

| SCX - 5x35 | Phaser 3635 MFP | AT 88 SC 0204С | 240 (10K) | |

| SCX - 6x20/6x22 | WC M20 / 4118 | Чип 24С04 | 130 (8К) | |

| SCX - 6345 | WC4150 | Радиочип RFID AT88 | ||

| SCX - 6545/6555 | WC 4250/4260 | аналог АТ88 | ||

| Msys 5150 | WC 385 / 390 | Предохранитель 0.063А | 130 (5К) | P8ex Epson 5200/5700 |

| Ricoh SP1000S | Phaser 3100 MFP | Print Cartrige + Smart Card | 80 (3k) |

P8ex Epson 5200/5700 Номер оригинального заправочного комплекта: 106R01460 |

| 315/320/415/420 Pro

WC 5016/5020 |

Замена CRUM или установка соответствующего эмулятора |

Оригинальные тубы или HP 4xxx/5xxx/8xxx | ||

| WC 423/428 | Xerox01 / 24c04 |

N24/32 - 1.5 Kg HP WX (5si) 900гр | ||

| WC 118 | Радиочип RFID | 335 гр. | ||

| WC 123 / 128 / 133 | Радиочип RFID | 500 гр. | ||

| SL - M2070 | WC 3025 | S3CC921 (Samsung) |

SCC-P8e/Bulat_SB06.1/ ML - 1210/ черный CLP-300 |

40-60 гр. |

| SL - M2870 | WC 3215 / 3225 | S3CC921 (Samsung) | ML - 1210 | 90-100 гр. |

| SL - M2020 | Phaser 3020 | S3CC921 (Samsung) |

SCC-P8e/Bulat_SB06.1/ ML - 1210/ черный CLP-300 |

40-60 гр. |

| SL - M2620D | Phaser 3052DN | S3CC921 (Samsung) | ML-1210 | 90-100 гр. |

| SL - M2820ND | Phaser 3260DNI | S3CC921 (Samsung) | ML-1210 | 90-100 гр. |

| CLX - 3160 F / FN | 6110 MFP / X / S | Чип 34С02 |

Цвет на базе Phaser 6110 или Samsung CLP 300 | |

| CLX - 3170/71 | S3CC921 (Samsung) | |||

| K 2480MF / 2490 | WC 6115 MFP | Чип меняется |

Цвет на базе Phaser 6120 или Konika-Minolta mc2400/2430DL | |

Одной из наиболее важных для сисадмина задач является слежение за безопасностью подконтрольной ему сети. Дыры, представляющие опасность, могут находиться не только на внешней стороне брандмауэра или шлюза, но и с противоположной стороны – на компьютерах конечных пользователей. Вероятность их появления весьма высока – за счет большого количества отдельных машин и низкой грамотности пользователей. Также нельзя сбрасывать со счетов и вероятность умышленного вредительства внутри организации.

За сотней компьютеров нескольким админам не уследить, а приставлять к каждой паре “пользователь-компьютер” специалиста по безопасности нерационально. Нужна автоматизация: автоматическое и регулярное сканирование устройств, имеющихся в сети, на предмет уязвимостей, установка свежих обновлений программного обеспечения (желательно не по факту выявления слабого места, а заранее).

Присматривать нужно не только за актуальностью программного обеспечения, но и за ошибками в конфигурации, разделении прав, а в идеале – и за несанкционированными носителями данных.

Все это и даже больше можно делать при помощи сетевого сканера уязвимостей GFI LANguard, умеющего изучать, реагировать и выдавать рекомендации по широкому спектру устройств – начиная с серверов и виртуальных окружений и заканчивая относительно простыми устройствами вроде управляемых свитчей.

GFI LANguard представляет из себя эффективный инструмент, позволяющий администратору сканировать, обнаруживать, оценивать и эффективно устранять уязвимости в локальной сети.

LANguard производит комплексное сканирование локальной сети как снаружи (анализом открытых портов и поведения работающих там служб), так и изнутри при помощи агента, наблюдающего за состоянием системы (поддерживается как Windows, так и Linux). При этом для поиска уязвимых мест LANguard использует регулярно пополняемую базу знаний, поддерживаемую OVAL и SANS Top 20. В базе содержится более 15000 сигнатур известных уязвимостей, касающихся серверов, рабочих станций, сетевых устройств, а также виртуальных окружений. Помимо этого, пользователь может задавать и собственные методики поиска уязвимостей.

LANguard обладает широкими возможностями для программного и аппаратного аудита сети и клиентских устройств. Администратору доступна полная информация о состоянии оборудования – конфигурация пользовательских компьютеров, установленные принтеры, используемые порты, подключенные внешние носители информации, установленные приложения. При этом сканер можно (и нужно) настроить не только на поиск явных уязвимостей, но и на обнаружение подозрительных событий – изменений в аппаратной части пользовательских ПК, появления неоптимальных (или изменения существующих) разрешений в сетевых папках NTFS, появления незнакомых беспроводных устройств, подключения к пользовательским компьютерам переносных накопителей данных.

При обнаружении критических уязвимостей сканер генерирует событие первоочередной важности, привлекая внимание администратора к проблеме. Если проблема может быть решена установкой обновлений (или просто не установлены самые свежие обновления), они скачиваются и устанавливаются.

При этом LANguard умеет оперировать не только апдейтами Microsoft, но и следить за актуальностью некоторых популярных программ (например, Firefox, Sun JVM, 7-zip и так далее). Также программа проверяет и актуальность антивирусных баз.

Если же в организации широко используется какое-то ПО, пока не поддерживаемое LANguard – не проблема, его можно “научить” обновлять что угодно при помощи собственных скриптов.

Агенты LANguard, установленные на пользовательских компьютерах удобно использовать также для массовой установки дополнительного ПО, если возникнет такая необходимость – не придется бегать по всем кабинетам и даже подключаться удаленным терминалом к каждой машине – достаточно “объяснить” серверу LANguard, что и куда нужно установить, и он сделает все самостоятельно. Даже если часть компьютеров будет в этот момент выключена, операции для них будут запланированы и выполнены по мере возможности (включения машин).

Помимо задач, связанных с безопасностью, LANguard очень удобно использовать и для инвентаризации оборудования (имея в виду как аппаратную часть, так и программную). В инвентаризационные списки попадают все устройства, обладающие IP-адресом и способные к минимальному самосознанию.

Все действия, проводимые при помощи LANguard, все события и сообщения отражаются в отчетах и доступны для просмотра в любое время и в любом виде. Задания для LANguard можно и планировать – например, устанавливать обновления во время обеденного перерыва, чтобы не мешать работе пользователей перезагрузками компьютера (увы, по-другому Microsoft обновления устанавливать так и не научилась), да и сканирование на уязвимости лучше проводить в нерабочее время. Оно хоть и оптимизировано и проработано, но нежелательную нагрузку все-таки генерирует. Кстати, запущенное сканирование можно приостановить и продолжить позже, а также проводить его в несколько потоков, если позволит вычислительная мощность сервера.

Итог

Широкий спектр возможностей, удобный интерфейс, и (что немаловажно) гибкая ценовая политика GFI выделяют LANguard из массы аналогичного ПО. Продукт придется ко двору в компании любого размера, облегчая и автоматизируя нелегкий труд сисадминов.

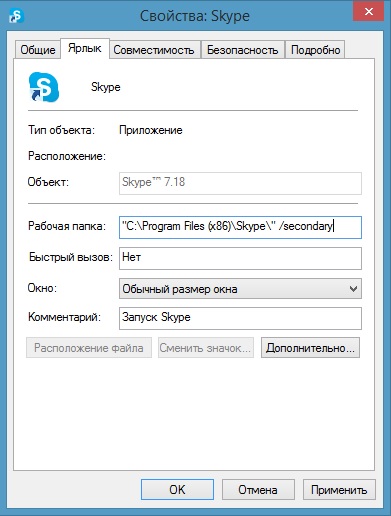

Это может помочь если вы, к примеру, хотите на работе использовать не только рабочий скайп, а и свой личный тоже. Ну или наоборот дома, рабочий;)

Если у вас Windows 8 или выше, то можно даже установить декстопную и metro версии, Поэтому сегодня мы изучим простейший способ для запуска десктопной версии, в нескольких экземплярах.

- Первое что нам понадобится, это новый ярлык, с которого мы будем запускать новый экземпляр скайпа. Для тех, у кого он есть на рабочем столе, просто скопируй его и дайте новое имя. Для тех же, у кого он просто весит в автозапуске, а ярлык удален (как у меня:) — создаем новый ярлык для файла: C:\Program Files (x86)\Skype\Phone\Skype.exe - (на 64 битных системах) или C:\Program Files\Skype\Phone\Skype.exe - (на 32 битных системах)

- Кликаем правой клавишей мыши по нашему новому ярлыку и выбираем «Свойства».

- В поле «Объект», после кавычек ставим пробел и после этого пишем /secondary точно так же, как показано на скриншоте. Жмем ОК. Теперь при попытке запуска скайпа, с этого ярлыка будет запускать еще одна копия программы. Достаточно ввести другие учетные данные и у вас будут работать два аккаунта параллельно!

Бывший сотрудник «Яндекса» Дмитрий Коробов похитил исходный код поисковой системы, который оценивают в миллиарды российских рублей, и попытался продать его «по дешевке» — за 25 тысяч долларов и 250 тысяч российских рублей (еще примерно 3,5 тысячи долларов), чтобы на вырученные деньги открыть свой стартап.

За свое преступление Коробов в середине декабря 2015 года осужден Тушинским судом Москвы на два года условно.

Известно, что бывший сотрудник российской IT-компании в марте 2015 года скопировал на свой носитель с сервера «Яндекса» приложение «Аркадия», которое содержит исходный код и алгоритмы поисковой системы компании. А затем попытался продать код в даркнете и на хакерских форумах, получив к ним доступ через Tor, где и привлек внимание ФСБ.

Сотрудник спецслужб представился покупателем и договорился «купить» код за назначенную продавцом цену (25 тысяч долларов и 250 тысяч российских рублей). Во время заключения сделки Коробов и был задержан.

«Реальную стоимость похищенной интеллектуальной собственности он даже не осознавал. Небольшие деньги, которые Коробов планировал выручить в ходе сделки, он собирался потратить на создание своего стартапа», — говорит собеседник «Коммерсанта».

Аналитик Райффайзенбанка Сергей Либин рассказал российскому изданию, что утечка кода значительно бы понизила котировки компании на бирже. А в пресс-службе «Яндекса» отказались от комментариев «Коммерсанту» до вступления приговора в законную силу.

По данным аналитиков, с августа 2015 г. возобновились кибератаки на крупные российские компании, включая предприятия военно-промышленного комплекса.

Цели хакеров

Исследователи из американской компании Palo Alto Networks обнаружили возобновление кибератак на крупные предприятия в России и других русскоязычных странах, целью которых является добыча информации. Одной из целью хакеров стал Научно-производственный центр «Вигстар». Это государственное предприятие, которое входит в состав концерна «Системы управления» Объединенной приборостроительной корпорации «Ростеха».

«Вигстар» - оборонное предприятие, занятое созданием радиотехнических систем, комплексов и средств связи специального и гражданского назначения. Известны выпускаемые предприятием системы спутниковой связи; комплексы спутниковой связи наземного, корабельного, авиационного, железнодорожного и автомобильного базирования; аппаратно-программные комплексы обработки информации для ретрансляторов спутников связи и т.п.

По словам представителей Palo Alto Networks, атаки возобновились в августе 2015 г. А к октябрю 2015 г. их количество достигло рекордного значения, после чего интенсивность снизилась. Злоумышленники используют похожие эксплойты и векторы атаки и те же командно-контрольные серверы, что и во время прошлогодней кампании Roaming Tiger. Однако на этот раз вместо троянов семейства PlugX хакеры пользуются новым инструментом, которому аналитики дали название BBSRAT.

Способ заражения

По крайней мере в одном из случаев, по словам экспертов, хакеры заражают компьютеры жертв путем рассылки электронного письма с прикрепленным зараженным файлом в формате Microsoft Word, который, для установки BBSRAT, использует уязвимость в Microsoft Office под номером CVE-2012-0158. Хакеры возобновили атаки на крупные российские предприятия.

Кампания Roaming Tiger

Словосочетание Roaming Tiger было применено разработчиком антивирусов Eset для обозначения кампании по проведению хакерских атак на крупные предприятия России, Белоруссии, Казахстана, Таджикистана, Украины и Узбекистана в 2014 г. Как тогда удалось выяснить аналитикам, злоумышленники использовали для взлома компьютеров трояны семейства PlugX. Тогда же стало известно, что командно-контрольные серверы атакующих находятся по китайским IP-адресам.

г. Пермь, Графтио 11, офис 5

г. Пермь, Графтио 11, офис 5 +7 (912) 88-72-500

+7 (912) 88-72-500 Пн-Пт С 9.00 до 18.00

Пн-Пт С 9.00 до 18.00